ワークロードの統合がもたらす有用性

ワークロードの統合はすばらしい発想であり、より少ない作業量でより多くのことが可能になるため、コストの削減と機能の向上が実現します。ワークロードの統合を主に推進するのは、人工知能(AI)と機械学習(ML)です。AIとMLは両方ともクラウドに実装できますが、多くのアプリケーションでは、クラウドのレイテンシにより、こうした実装は実行可能ではありません。解決策は、AIとMLをエッジに配置することです。

当然ながら、エッジに配置すると、考慮する必要がある一連の固有の問題が発生します。「ワークロードの統合とセキュリティによってAIとMLを最大限に活用」では、ワークロードの統合に伴いセキュリティがどのように変化するかについて説明しています。新しいプロセッサの進化とより高いレベルの統合により、エッジで利用可能な処理リソースはこれまでより確実に増えています。たとえば、NXPのS32V2シリーズを使用すると、広範なアプリケーションに新しいレベルのリアルタイムビジョンおよびニューラルネットワーク処理を実装できます。

考慮する必要のある重要な側面の1つは、処理をエッジに移すと、処理とともにIPも移動することです。誰も温度センサの補間アルゴリズムを盗もうとしませんが、AIとMLは先端産業です。このテクノロジはまだ初期の段階にあり、正直なところ難しいテクノロジです。革新の余地が今も多くあり、企業は、データを処理したり、複雑な独自のアルゴリズムを実装したりする方法を通じて、競合他社から製品を差別化しています。これらのテクノロジは進歩するにつれて、ある時点で、グラフィックライブラリ、デジタル信号処理、音声認識、およびその他の多数のテクノロジの場合とほぼ同じように、既製のライブラリとして利用できるようになるでしょう。

ただし、まだそこには至っていません。そして、IPがエッジにある場合、そのIPは脆弱です。IPを保護していない場合、競合他社によってIPが盗まれる可能性があります。したがって、エッジに配置したIPが有益であればあるほど、IPを保護することがより重要になります。メモリバスからコードを読み取ることはそれほど難しくないため、IPをフラッシュメモリに保存することはできません。コードを暗号化して、マイクロプロセッサから読み取ることができない方法で暗号化キーを保存する必要があります。

ただし、そうするだけでは十分ではありません。プロセッサ自体が脆弱なままです。ハッカーが新しいコードを、更新として、またはデバッグポートを通じてアップロードできる場合、ファームウェアを上書きするシンプルなプログラムによってプロセッサの暗号化エンジンが悪用され、コードが解読されて、I2Cポートを介して外部に送信される可能性があります。

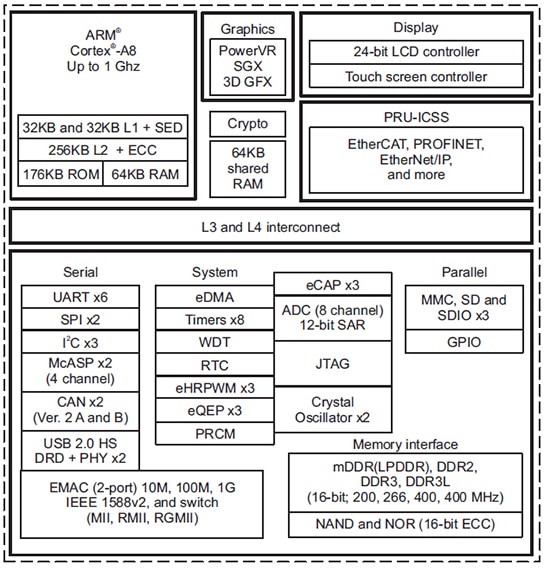

IPを保護するには、プロセッサ自体がセキュアである必要があります。IPの保護は、セキュアブートなどのテクノロジを使用することから始めます。Texas InstrumentsのSitaraシリーズ プロセッサについて考えてみます(図1)。これらの組み込みプロセッサは、コードの実行を開始する前に、ブートファームウェアの完全性を検証して信頼できるルートを確立します。ルートが確立したら、アプリケーションを安全にロードし、この信頼のルートから起動できます。

図1:Texas InstrumentsのSitara AM335xマイクロプロセッサの機能ブロック図(画像提供:Texas Instruments)

図1:Texas InstrumentsのSitara AM335xマイクロプロセッサの機能ブロック図(画像提供:Texas Instruments)

エッジでワークロードを統合すると、ローカルでより多くの作業を実行することができるほか、データへのリアルタイムアクセスを通じて機能が向上します。それと同時に、システムでは、脅威に曝されることになるIPを保護するより強力なセキュリティが必要です。現在の組み込みプロセッサとその統合セキュリティ機能を使用すると、IPを保護することができます。したがって、ワークロードの統合は望ましいことです。

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum