ワークロードの統合とセキュリティによってAIとMLを最大限に活用

DigiKeyの北米担当編集者の提供

2020-01-27

モノのインターネット(IoT)によりコネクティビティが拡大したため、開発者は、ワークロードをローカルまたはクラウドで統合できます。そのため、さまざまな複雑なシステムで多くの操作をより少ない労力で実行し、人工知能(AI)や機械学習(ML)などの高度な機能をエッジに展開することが可能になりました。

多くの組み込みアプリケーション、産業用アプリケーション、車載用アプリケーション、および医療用アプリケーションは、AIとMLの恩恵を受けることができます。たとえば、産業用システムでは、ビジョン処理(ロボットと連携した画像処理)、ニューラルネットワーク、およびその他のタイプの複雑なアルゴリズムを使用して、生産性と効率を高めることができます。そうするには、これらのシステムは大量のデータをリアルタイムで処理できる必要があります。

特定のアプリケーションでは、クラウドに接続して膨大な処理リソースにアクセスすることが許可されます。たとえば、産業用システムの場合、性能データをクラウドで後で処理して、機械装置が期待どおりに動作しているかどうかを評価するために、これらのデータをクラウドに送信できます。データの異常が検出されると、動作を修正する措置を講じて(手動で、または動作アルゴリズムの調整を通じて)、性能を改善したり、メンテナンスを先送りしたりできます。

ただし、多くのアプリケーションでは、クラウドアクセスのレイテンシが許容されません。たとえば、自動運転車両では、動画をすばやく処理して、ドライバの安全に影響を及ぼす可能性がある運転判断をリアルタイムで下す必要があります。同様に、ビジョン処理を採用している産業用システムは、製造ラインの速度を著しく低下させない方法でそのデータに基づいて動作する必要があります。

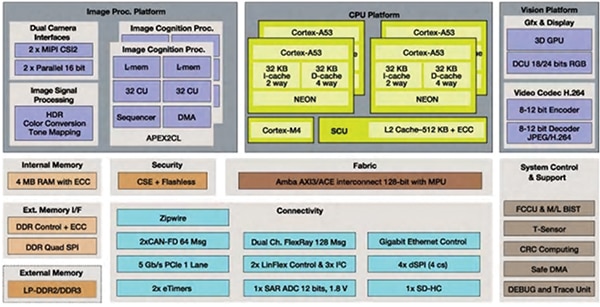

図1:NXPのS32V234などのプロセッサは、同じチップ上で複数のプロセッサを組み合わせることにより、さまざまなアプリケーションでリアルタイムビジョンと処理ニューラルネットワーク処理の新たなレベルを実現しています。S32V234では、画像信号プロセッサ(ISP)と3Dグラフィックス処理ユニット(GPU)およびデュアルAPEX-2ビジョンアクセラレータが組み合わされています。(画像提供:NXP)

図1:NXPのS32V234などのプロセッサは、同じチップ上で複数のプロセッサを組み合わせることにより、さまざまなアプリケーションでリアルタイムビジョンと処理ニューラルネットワーク処理の新たなレベルを実現しています。S32V234では、画像信号プロセッサ(ISP)と3Dグラフィックス処理ユニット(GPU)およびデュアルAPEX-2ビジョンアクセラレータが組み合わされています。(画像提供:NXP)

NXPのS32V2シリーズなどのプロセッサは、さまざまなアプリケーションでリアルタイムビジョン処理とニューラルネットワーク処理の新たなレベルを実現しています。たとえば、S32V234では、画像信号プロセッサ(ISP)と3Dグラフィックス処理ユニット(GPU)およびデュアルAPEX-2ビジョンアクセラレータが組み合わされています(図1を参照してください)。MPUは、先進運転支援システム(ADAS)に必要な車載用グレードの信頼性と重要な安全機能を提供します。また、ハードウェアベースのセキュリティと暗号化機能を統合して、データの整合性を確保し、ハッカーからシステムを保護しています。

エッジのセキュリティ

処理リソースをローカルで統合して、AIとMLの機能をエッジに展開することにはいくつかのデメリットがあります。主要なデメリットはセキュリティです。開発者は、整合性、プライバシー、IPの保護という3つの観点からインテリジェントなエッジアプリケーションのセキュリティを考慮する必要があります。

整合性の保護:システムをハイジャックする方法は、システムコードの改変だけではありません。たとえば、インテリジェントなシステムは、リアルタイムデータに基づいて判断を下しています。これらの判断の背後にあるデータが改変された場合、システムが制御される可能性があります。予知保全を実装している産業用モータについて考えてみます。モータにストレスがかかっていることがデータによって示された場合、アルゴリズムは、動作を調整してて、モータをストレスから解放し、その動作寿命を伸ばすことができます。その逆の操作も可能です。モータに送信されるデータを改変できるハッカーは、アルゴリズムをだまして動作を調整し、モータが自身に有害なストレスを与えるようにして、システムの障害や損傷を引き起こすことができます。その機械が医療機器で、患者が健康ではないときに、「健康である」と診断するようにハッキングされた場合を想像してみてください。同様に、システムは、ユーザーからのリスクにもさらされています。たとえば、ある人物または企業が、電気・水道・ガスなどの設備メータをハッキングし、消費量を「減らして」、利用料金を下げようとするかもしれません。

プライバシーの保護:ユーザーのプライバシー保護の必要性は議論の余地がある問題であることがありますが、医療保険の相互運用性と説明責任に関する法律(HIPAA)と一般データ保護規則(GDPR)があるため、プライバシー管理の欠如はますます高くつく過失になっています。特に医療用機器など、ユーザーに関するデータを収集するIoTアプリケーションの場合を考えてみてください。ユーザーの情報が侵害された場合、企業は、潜在的に非常に重い処罰の対象となる可能性があります。

IPの保護:リアルタイムのデータと低コストの処理リソースがエッジで利用できるようになったため、企業がAIやMLを通じて製品の付加価値を高める機会が大幅に増大しています。企業の開発努力がこうした機会に集中することを考えると、企業の重要な資産の多くはその知的財産(IP)として扱われるようになります。

このIPにより、多くの企業は、特にイノベーションを通じて最近開放された市場に参入する「模倣」企業などの競合他社から差別化されます。プロセッサのメモリからコピーできる場合など、このIPに簡単にアクセスできる場合、OEMは、そのIPへの投資により他社に利益を提供していることになります。OEMはこうした事態を防ぐために、ファームウェアやアプリケーションコードがコピーされないようにする強力な方法が必要です。

これらのリスクに対応するには、システムに、データの整合性、プライバシー、システムIPを保護するセキュリティを実装する必要があります。つまり、IoTベースのシステムでは、データやコードをインターネット経由で渡すときだけでなく、データやコードが存在するプロセッサ内で内部的に伝送される場合にも保護する必要があります。

そのようなセキュリティはハードウェアに実装する必要があります。つまり、暗号化アルゴリズムだけでなく、データやコードの流出を最初に防止するメカニズムが必要です。コードが外部フラッシュメモリに保存され、その後、プロセッサにロードされる場合を考えてみます。コードを保護するには、フラッシュ内で暗号化する必要があります。そうしないと、コードがプロセッサにロードされるときに、ハッカーがコードをメモリバスから読み取る可能性があります。また、プロセッサファームウェアはセキュリティで保護されている必要があります。ファームウェアがセキュリティで保護されていないと、ハッカーが悪意のあるコードをプロセッサにロードした場合、フラッシュに保存されているコードが読み取られて復号化される可能性があります。

図2:Texas InstrumentsのSitaraシリーズ プロセッサは、セキュアなシステムの構築に必要な幅広いセキュリティ機能をサポートしているプロセッサの強力な製品ラインナップです。(画像提供:Texas Instruments)

図2:Texas InstrumentsのSitaraシリーズ プロセッサは、セキュアなシステムの構築に必要な幅広いセキュリティ機能をサポートしているプロセッサの強力な製品ラインナップです。(画像提供:Texas Instruments)

Texas InstrumentsのSitaraシリーズ プロセッサは、セキュアなシステムの構築に必要なセキュリティ機能をサポートする強力な組み込みプロセッサの好例です。AM335x、AM4x、AM5x、およびAM6xファミリを使用して、性能とコネクティビティが強化された堅牢なインダストリ4.0アプリケーションを構築できます。

Sitaraセキュリティでは、セキュアなプロセッサの基盤であるセキュアブートを採用しています。セキュアブートは、ブートファームウェアの整合性を検証することにより、システムの信頼の基点を確立します。システムの残りの部分は、AESおよび3DES暗号化などの標準の暗号化テクノロジを使用して、この既知の信頼できる基点から安全な方法で起動できます。また、コードを外部フラッシュに暗号化して保存できるため、コードの整合性が確保され、IPの盗難が防止されます。OEMはセキュアなコードベースを使用して、システム内でデータの整合性とプライバシーの両方を確保することができます。

エッジでワークロードを統合すると、システムに人工知能や機械学習を実装して、すべてのアプリケーションにわたってシステムの生産性と効率を向上させることができます。S32V2などの現在の統合プロセッサはシングルチップで強力な機能を提供するため、まったく新しいアプリケーションが実現します。さらに、OEMは、リアルタイムデータへのアクセスを活用した新しい機能を導入できます。

ただし、データ処理のエッジへの移行に伴い、セキュリティに対する懸念が増大します。データの整合性、データのプライバシー、IPの保護を保証するために、プロセッサには高度なセキュリティ機能を統合する必要があります。Sitaraシリーズなどの組み込みプロセッサでは、セキュアブートやハードウェアベースの復号化などのセキュリティ機能を統合することにより、OEMが完全にセキュアなシステムを作成できるようにしています。このようにして、OEMはセキュリティリスクを最小にし、エンドユーザーに対する潜在的な損失を削減することができます。

免責条項:このウェブサイト上で、さまざまな著者および/またはフォーラム参加者によって表明された意見、信念や視点は、DigiKeyの意見、信念および視点またはDigiKeyの公式な方針を必ずしも反映するものではありません。