ハッカーが素通りするシステムにする方法

ハッカーが狙うのは、わかりやすい脆弱性です。ユーザー側の問題は、古いアプリケーションやOSソフトウェア、アップデート済みでも再起動していないPC、互換性のアップデートテストなどから生じます。わずかな隙でもハッキングの標的になる可能性があるのです。一方で設計者側には、自分の設計に「狙われやすいシステム」というレッテルを貼られないようにするためのシンプルなソリューションが多くあります。

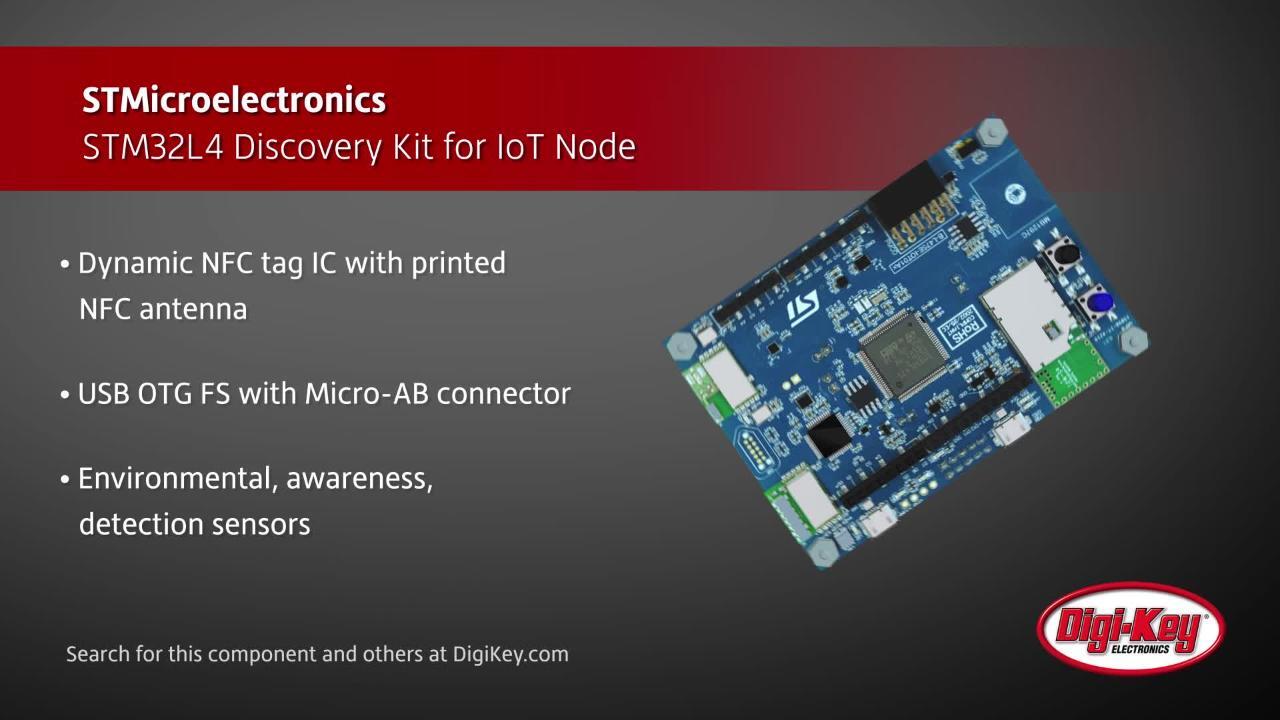

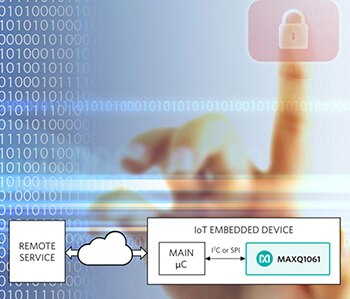

図1:MAXQ1061 DeepCover暗号コントローラは、シンプルなシステムへの統合がTPM 2.0ベースのソリューションに比べて簡単にできます。(画像提供:Maxim Integrated)

図1:MAXQ1061 DeepCover暗号コントローラは、シンプルなシステムへの統合がTPM 2.0ベースのソリューションに比べて簡単にできます。(画像提供:Maxim Integrated)

多要素認証や十分な強度のパスワードを使うだけで、ハッカーを遠ざける一定の効果があります。特に、企業ネットワークに接続しても十分に安全なIoTデバイスの設計が今求められています。また、企業ネットワークに何を接続できるかを明確化することも、さらなる抑止力につながります。脅威に狙われないための、素早く簡単に利用できるソリューションが他にもいくつかあります。ここでは3つの例をご紹介します。

まず、Maxim IntegratedのMAXQ1061 DeepCover暗号コントローラです(図1)。このチップは小型組み込みデバイス用のコンパニオンチップとして設計されており、最小限のリソースしか使用しません。このチップは、IoT向けなど各種のシンプルなシステムに統合する場合、統合が難しいTPM 2.0標準ベースのチップの代わりに利用可能な、使いやすく効率的なソリューションです。MAXQ1061は、ソフトウェアIPの信頼性、機密性、整合性を保護するように設計されています。チップの用途には、ネットワーク機器を接続するIoTノード、PLC、産業用ネットワーキング、組み込みデバイスなどがあります。

MAXQ1061は高度なセキュアキーストレージをサポートし、証明書の配布を簡単にします。また高度な機能によりSSL/TLS/DTLS実装を効率化し、複数の通信インターフェースオプションを備えることでホストプロセッサに簡単に接続できます。サポートされる暗号アルゴリズムには、AES、ECC、ECDSA署名スキーム、SHAがあり、真の乱数発生器を使用してオンチップで鍵を生成できます。MAXQ1061は、不可欠な40コマンドのセットを提供し、無駄な複雑さを回避できます。またシンプルなアクセス制御ポリシーと各種機能を備え、IoTデバイスの大半のセキュリティシナリオに対応します。

IoTゲートウェイやワイヤレスアクセスポイントなどのデバイス向けにDeepCover技術をさらに進展させたMAX32520-BNS+ DeepCover組み込みセキュリティソリューションは、高度な物理セキュリティ層の下に機密データを伏せて、セキュアキーストレージの強化を可能にします。MAX32520は、信頼性の高い組み込みシステムや通信デバイス向けに、相互運用可能なセキュアでコスト効率の良いソリューションを提供します。このソリューションはMaximのChipDNA物理的複製防止機能(PUF)技術を組み込んでおり、侵入型物理攻撃を防ぎます。ChipDNAでは、時間の経過、温度や動作電圧に応じて、一意の出力値が繰り返し生成され、ユーザーファームウェアなどデバイスに保存されるあらゆるデータを暗号で保護します。

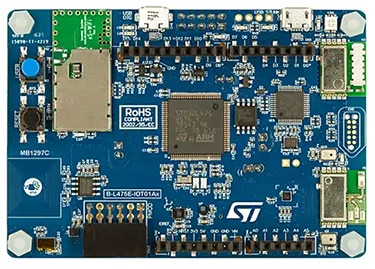

図2:STM32L4は、クラウドサーバに直接接続するアプリ向けの電圧スケーリングと、超低電力通信を組み合わせています。(画像提供:STMicroelectronics)

図2:STM32L4は、クラウドサーバに直接接続するアプリ向けの電圧スケーリングと、超低電力通信を組み合わせています。(画像提供:STMicroelectronics)

IoTエッジデバイスを対象とするもう1つのソリューションは、STMicroelectronicsのSTM32L4 IoTディスカバリキットです(図2)。このキットでは、クラウドサーバに直接接続するアプリケーションを開発できます。STM32L4 MCUがもたらすダイナミック電圧スケーリングは、消費電力と処理需要および低電力周辺機器(LP UART、LPタイマ)のバランスを取ります。さらに、64MビットのクワッドSPIフラッシュメモリ、Bluetooth V4.1、サブGHzの低電力プログラマブルRFモジュール、Wi-Fiモジュール、プリントNFCアンテナを備えたダイナミックNFCタグなどの機能も備えます。ARM Cortex-M4コアベースのSTM32L4には超低電力通信マルチウェイセンシングが内蔵され、1MBのフラッシュメモリと128KBのSRAMを備えます。

現実的なセキュリティ

企業、家庭、およびフィールドには、セキュリティが不十分な(実情はセキュリティほぼなしの)デバイスが多数使用されています。アップデートが簡単でセキュアなIoTデバイス、特に簡単にハッキングできないデバイスの需要が急増しています。実際的なセキュリティ実装方法を見つけることは、ユーザーの評判を落とさず、さらに皆様ご自身を保護するためにも不可欠です。

もちろんすべての設計で、最新、最高の抑止層を20も重ねて実装する必要はありません。要は、悪意的な攻撃を簡単に許さないことです。それには、セキュアなブートプロセスを実装し、簡単に盗み取られないようにキーを保管し、メモリを保護します。予算が許す範囲でできるだけ狙われにくいシステムを構築し、あとは常識を加味してセキュリティを確立します。

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum