エンドツーエンドのIoTセキュリティを実現するためにクラウドプロバイダはハードウェアレベルまで移行開始

私が10年以上前にクラウドサービスを使い始めた頃、共同設置されている専用サーバはえり抜きのプラットフォームであり、ITマネージャはクラウドサービスがいずれ災害復旧に必要なバックアップの保存用途として有用になるかもしれないと考えました。

Amazonのホームページでは、Amazon Web Services(AWS)は「フォールド」(またはトレンドに対するユーザの敏感さによっては「ファーストビュー」)よりも下に隠れたリンクの1つでしかなく、そのリンク先は実に退屈なAWSのホームページでした。そのページではAWSの最新情報の発表が丸々1か月分も掲載されていることもありました(図1)。

AWSの中心的なサービスの1つであるAmazon Simple Queue Service(SQS)がベータ段階から一般公開になったばかりで、AWSのクラウドコンピューティングの主力サービスであるAmazon Elastic Compute Service(現在ではシンプルにEC2と呼ばれます)は限定公開のベータ段階でした。隔世の感がありますね。これまでの発展も興味深いものでしたが、IoTの多様な要件を満たすべく発展し続けているクラウドプラットフォームサービスの次の段階の比ではありません。

図1:初期以降の急速な発展をよそに、クラウドサービスの内容は、IoTデバイスとの緊密な統合が期待される新たな段階に移りつつあります。(画像提供:The Internet Archive、別名Wayback Machine)

図1:初期以降の急速な発展をよそに、クラウドサービスの内容は、IoTデバイスとの緊密な統合が期待される新たな段階に移りつつあります。(画像提供:The Internet Archive、別名Wayback Machine)

組み込みシステム開発者が構築する、リソースが限られたIoTエンドノードと、本格的なインフラストラクチャスペシャリストが構築する、仮想化されたリソース上で実行されるクラウドアプリケーションとの間には、一種の根本的なインピーダンスミスマッチがあります。表面上はとてもシンプルに見えます。適切な通信スタックを追加し、関連付けられているAPIを通じてやり取りするだけです。必要最小限の数回のREST呼び出しを使用して何らかのクラウドベースのエンドポイントにセンサデータをプッシュ送信するのが、どれほど難しいでしょうか。そこが問題になることはほぼありません。接続されたシステムの構築は簡単であるため、接続された「スマート」製品の一見単純な設計をいくらでも見つけることができるでしょう。

しかしそれですべて済ませていたら、ソーシャルメディアの次のミームになるのはあなたかもしれません。IoTデバイスとクラウドサービスの間のミスマッチは、つい最近まで、エンドツーエンドのセキュリティという、最大のダメージをもたらす部分で最も顕著に表れてきたからです。

IoTエンドノードからクラウドベースのエンタープライズリソースまで、IoTアプリケーション階層全体にわたるセキュリティは、実現するのが難しいのですが、多くの場合、最初に思い浮かぶ理由によるものではありません。IoTでは、暗号化プロトコルや認証といった基盤となるメカニズムとセキュリティが概念的に強く結び付いてきたため、アプリケーション全体を見失いがちです。木を見て森を見ず、の典型です。

実際のところ、通信の遮断や不正なユーザの締め出し、増大する脅威の軽減が可能な数多くのセキュリティデバイスが存在します。製造メーカーは決まりきったように、IoTなどの脆弱なアプリケーション領域を対象として、暗号化アクセラレータをMCUに組み込み、脅威の対象領域を最小限に抑えるよう設計された専用セキュリティチップを統合しようとします。しかし、低レベルのセキュリティメカニズムを採用した非常に慎重なアプリケーションでさえも、総合的なセキュリティアプリケーションフレームワークに対して十分に注意を払わずに設計とアプリケーションが作成されている場合には、大々的なセキュリティ上の障害が発生する可能性があります。

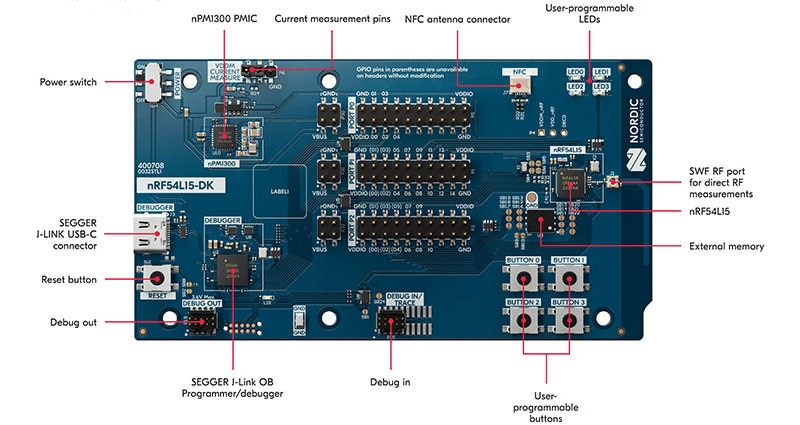

幸いなことに、クラウドプロバイダはハードウェアに従来よりも深く関わるようになっており、そのことは、クラウドセキュリティサービスとデバイスの間に横たわるいらだたしいミスマッチを排除するのに寄与するでしょう。たとえば、Microsoftが最近発表したAzure Sphereでは、Arm® ベースの半導体を製造する有名メーカーが提供しているマルチコア設計にMicrosoftのPlutonセキュリティサブシステムを統合するデバイスによって、デバイスとクラウドの間のセキュリティが強化されることが期待されます。たとえば、Nordic Semiconductor、NXP Semiconductors、Silicon Labs、STMicroelectronicsといったメーカーが該当します。

そのメリットを活かすのに、IoTクラウドが次の段階へ発展するまで待つ必要はありません。AWSはまた、Microchipと協力し、Microchip TechnologyのATECC508Aセキュリティデバイスを使用した「ゼロタッチ」セキュア展開を可能にしました。AWSでは、セキュアなシステム運用のため、Amazon FreeRTOSリアルタイムオペレーティングシステムを通じてIoTシステムとの緊密な統合を実現しています。このオペレーティングシステムは、次のような複数のハードウェアプラットフォームで認定を受けています。

- Microchip Curiosity PIC32MZ EF開発ボード

- NXP LPC54018 IoTモジュール

- STMicroelectronics STM32L4ディスカバリキットIoTノード用

- Texas Instruments CC3220SF-LaunchXL

これらのプラットフォーム上で動作することで、Amazon FreeRTOSおよび関連するAWSサービスでは、さらに容易にセキュアな接続を実現し、IoTエンドノードやエッジデバイスのIoTライフサイクル運用に欠かせないセキュアなファームウェアアップデートをサポートすることができます(図2)。

図2:Amazon Web Services(AWS)は、セキュアな接続とファームウェアアップデートを簡略化するよう設計されたAmazon FreeRTOSによって、IoTデバイスプラットフォームまで深く関与します。(画像提供:Amazon Web Services)

図2:Amazon Web Services(AWS)は、セキュアな接続とファームウェアアップデートを簡略化するよう設計されたAmazon FreeRTOSによって、IoTデバイスプラットフォームまで深く関与します。(画像提供:Amazon Web Services)

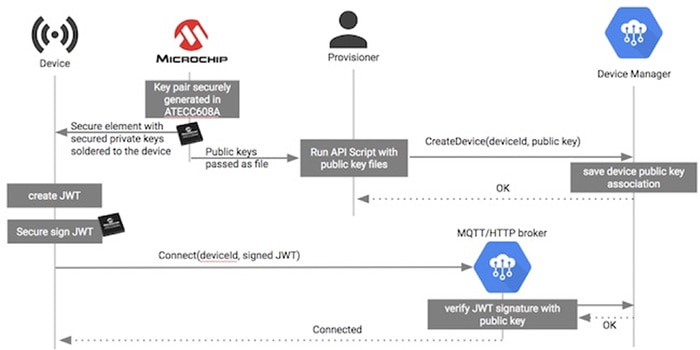

Googleも、Microchip ATECC608Aセキュリティデバイスを新しいアプローチと組み合わせた高度なIoT接続の方法によって、従来のTLSベースの認証によくあるオーバーヘッドを生じさせることなく相互認証をサポートできると説明しています(図3)。

図3:Googleは、Microchip ATECC608AセキュリティICとJSON Web Token(JWT)を活用して、従来のTLS認証に伴うオーバーヘッドを生じさせることなく、IoTデバイスとDevice Managerクラウドサービスの間での相互認証を提供しています。(画像提供:Google)

図3:Googleは、Microchip ATECC608AセキュリティICとJSON Web Token(JWT)を活用して、従来のTLS認証に伴うオーバーヘッドを生じさせることなく、IoTデバイスとDevice Managerクラウドサービスの間での相互認証を提供しています。(画像提供:Google)

これらの特定のオプションは、半導体メーカーとクラウドサービスプロバイダの間で増えているコラボレーションによって矢継ぎ早に登場している、利用可能な統合サービスのタイプのほんの一部にすぎません。さらに広範なセキュリティポリシーの範囲内でこれらのソリューションを組み合わせることで、自社製品が最悪のニュースで世間をにぎわすことは十分に避けられるでしょう。

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum