セキュリティに関する十分さとは

DigiKeyの北米担当編集者の提供

2020-01-20

十分なセキュリティは、保護されている対象、攻撃の可能性、資産の保護を試みている企業のリソースによって実際に決まります。企業はセキュリティ上の脅威を理解することに遅れています。モノのインターネットの普及が進む中、デバイスの有用性が大幅に向上していますが、デバイスが攻撃の標的になる可能性も拡大しています。自動車、家、いずれかのオンラインデバイスが誰かに攻撃されるという脅威はきわめて現実的な問題です。

ある程度は、テクノロジによってリスクを防ぐことができます。問題は、テクノロジによって防御し続けられるかどうかです。たとえば、クラウドサービスのユーザー数に比例してパブリッククラウドに対する脅威が増大しているクラウドコンピューティングの時代において、「十分な」データセキュリティあれば十分だと考えているとしたら、それは、おそらく事実に当てはまりません。

「十分な」とは何か

大企業が非常に公的なセキュリティ攻撃にさらされている時代では、大企業が防御のために多額の費用を費やしているとしても、中小企業は同様に脆弱なままです。多くの企業は今もなお、潜在的な脅威を削減するためにサイバーセキュリティが必須であると認識していません。セキュリティ侵害のほぼすべてのケースで、「十分な」制御が講じられていて、業界の規制要件が順守されていました。

目標とトレードオフ

重要な問いは、「何を保護するか」です。最終的に、この問いによりセキュリティ上の目標が定義されます。トレードオフには、リスク管理が含まれます。どの程度の費用を支払えるでしょうか、そして重要なものを保護するためにどの程度の費用を支払う必要があるでしょうか。この費用は継続的な支出であることに注意してください。

一般に、組織は脅威への対応に遅れ、脅威が何で構成されているかも理解していません。潜在的な脆弱性を軽減するには、イベント、破損したデータ、マルウェア、従業員が使用しているデバイス、すでに実施されているポリシーを追跡することから開始します。ファイアウォール、モバイルデバイスのゲートウェイ、認証方式、暗号化など、すでに実装されているものは何ですか。これまでの保護方法はどの程度成功したでしょうか。また、それらの保護方法を数値化できますか。攻撃が発生した場合、その攻撃はどのように発生しましたか。この脅威インテリジェンスは優先順位の確立に役立ち、既存の脆弱性を合理的に評価することができます。何が保護されていませんか。また、保護されていない状態をどの程度迅速かつ効果的に修正できますか。

侵害が発生した場合、リソースを割り当てて、脅威に対応し、攻撃を止め、攻撃の結果を除去する必要があります。実際にリスクにさらされているのは、知的財産、個人データ、財務データ、企業秘密であり、これらは、「十分な」保護だけでは失われる可能性があります。

防止策と保護の実装

多くの脆弱性については、比較的簡単に対処できます。この対処には、特定の検出方法や、特定のテクノロジの実装を通じたアクセス防止が含まれる場合があります。別の場合では、改ざんを防止したり、情報の改ざんや変更が不可能なチェーンを確立したりすることにより、一部の脆弱性を軽減することができます。

防止策の実装には、顔認識や指紋認証などのテクノロジが含まれる場合があります。たとえば、OmronのHVC-P2顔認識モジュールは、遠距離検出タイプと広角検出タイプの2種類のカメラヘッドで提供されます。これらのモジュールはOmronの画像認識アルゴリズムを使用して、人間の顔と体の検出を判別するほか、性別、年齢、表情、顔のその他の特徴を巧みに推定します。

図1:Omronのカメラモジュールは、顔の特定の特徴を超えた詳細な顔認識を提供します。(画像提供:Omron)

図1:Omronのカメラモジュールは、顔の特定の特徴を超えた詳細な顔認識を提供します。(画像提供:Omron)

HVC-P2に組み込まれた装置は、カメラの存在に気付かれることなく、近くのユーザーを検知します。また、開発者は、市販のマイクロコントローラとカメラを統合した組み込みシステムに顔認識モジュールをすばやく追加できます。

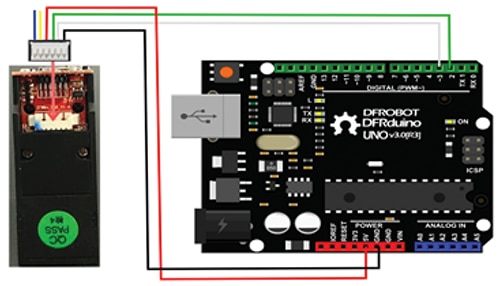

別のソリューションであるDFRobotのSEN0188は、完結型のArduino互換指紋モジュールです。このモジュールは高速DSPを備えており、MSP430、AVR®、PIC®、STM32、Arm®およびFPGAデバイスと連携して動作します。また、1000個の指紋を保存でき、指紋の入力、インテリジェントな画像処理、指紋の比較、検索モードをサポートしています。

図2:DFRobotのSEN0188指紋モジュールは、比較、画像処理、指紋検索モードを提供します。(画像提供:DFRobot)

図2:DFRobotのSEN0188指紋モジュールは、比較、画像処理、指紋検索モードを提供します。(画像提供:DFRobot)

セキュリティ保護の分野では、InfineonのBlockchain Security 2GOスターターキットが、ブロックチェーンシステム設計にクラス最高のセキュリティを構築するための迅速かつ簡単な方法を提供します。さまざまなブロックチェーンテクノロジのための評価環境を提供するこのキットには、すぐに使える5つのNFCカードが含まれ、セキュアキーの生成、ピンの保護、署名方法などの基本的なブロックチェーン機能をサポートしています。

簡単に言うと、ブロックチェーンは、ブロックのチェーンに基づいた分散デジタル台帳であり、各ブロックが前のブロックに暗号的にリンクされています。各トランザクションは、デジタル署名によって保護されます。Blockchain Security 2GOスターターキットは、秘密キーを安全に生成および格納するためのハードウェアベースの保護メカニズムを備えています。

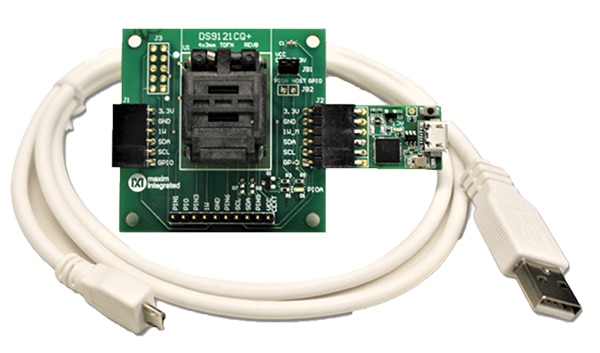

MaximのDS28C40改ざん防止およびセキュリティインターフェース評価ボードは、DS28C40セキュアオーセンティケータの評価に必要なハードウェアとソフトウェアを備えています。このデバイスは、統合された非対称および対称セキュリティ機能から導き出された暗号化ツールのコアセットを提供します。また、ハードウェア暗号化エンジンによって提供されるセキュリティサービスに加えて、FIPS/NISTの真の乱数発生器、ユーザーデータ用のワンタイムプログラマブルメモリ、キーおよび証明書、1つの構成可能なGPIO、固有の64ビットROM識別番号を内蔵しています。

図3:MaximのDS28C40セキュアオーセンティケータ評価ボードは、開発者向けの暗号化ツールのコアセットを提供します。(画像提供:Maxim Integrated)

図3:MaximのDS28C40セキュアオーセンティケータ評価ボードは、開発者向けの暗号化ツールのコアセットを提供します。(画像提供:Maxim Integrated)

DS28C40のDeepCover組み込みセキュリティは、複数層の高度セキュリティによって機密データを秘匿し、強力なセキュリティのキーストレージを提供します。デバイスレベルのセキュリティ攻撃に対する保護を実現するには、アクティブダイシールド、キーの暗号化ストレージ、およびアルゴリズムによる方法を含む侵襲的および非侵襲的な対策を実施します。アプリケーションには、車載用の安全な認証と自動車部品の識別や較正、IoTノードの暗号化保護、アクセサリや周辺機器の安全な認証、ファームウェアのセキュアブートまたはダウンロード、ホストコントローラ用の暗号化キーの安全なストレージが含まれます。

「十分な」に対する期待

「十分な」セキュリティは常に動く標的になります。ほとんどの状況では、市場の動きが速すぎるため、十分なセキュリティがまったく十分になることはありません。システムやハッカーがより高度になるにつれ、「十分な」とは実際に、企業が資産を保護するために支出することをいとわない、または支出できるコストに過ぎなくなります。

導入に成功する可能性があるのは、スタッフの社内教育、企業ネットワークを保護するポリシー、認証、少なくとも合理的な保護を提供する効果的なテクノロジと組み合わされた暗号化方式です。幸いなことに、犯罪者は攻撃が最も簡単なアカウントを見つけようとするため、「十分な」でも、誰かをアカウントから遠ざけて、別のアカウントに向かわせるのに十分なセキュリティ方法の実装になる場合があります。

免責条項:このウェブサイト上で、さまざまな著者および/またはフォーラム参加者によって表明された意見、信念や視点は、DigiKeyの意見、信念および視点またはDigiKeyの公式な方針を必ずしも反映するものではありません。