データをクラウドに安全に保存する方法

DigiKeyの北米担当編集者の提供

2020-01-06

クラウドデータストレージは注目を集め続けています。企業は、優れたコスト効率性、可用性、拡張性、弾力性を備えたプラットフォームを得られるクラウドストレージを選択することで、さまざまな環境全体にリソースをすばやくプロビジョニングできます。3種類のクラウドオプション、すなわちパブリック、プライベート、ハイブリッドのそれぞれには、固有の利点およびセキュリティの長短所があります。

サードパーティの大手クラウドプロバイダであればセキュリティ専用に必要な帯域幅を確保できますが、あらゆるプロバイダが同様とは限りません。クラウド環境のタイプを問わず、セキュリティの脆弱性は、部内者からの脅威、アカウントのハイジャック、分散DoS(DDoS)、唯一の防御手段としてのパスワード、常駐し続けるマルウェアなど、幅広い種類に及びます。クラウドはそのシンプルさ故に、さまざまな悪意的な攻撃に対して脆弱です。監視、認証、登録プロセス、ネットワークトラフィックの評価手法により、サイバー空間濫用の大部分を解消するために必要なセキュリティ検出のレベルを高めることができます。

ヘッドラインvs安全なデータストレージ

さまざまなクラウドがセキュリティリスクの一端を抱えてきました。Microsoft、Dropbox、National Electoral Institute of Mexico、LinkedIn、Home Depot、Apple iCloud、およびYahooはいずれも、現在に至るまで最悪のクラウドセキュリティ侵害の発生源です。2019年だけでも、脆弱性にはベンダ各社が使用するデータ、スタッフ、テクノロジ、プロセスへの不正アクセスが含まれています。可用性を維持してダウンタイムのリスクを最小限に抑えることは、クラウドプロバイダが担う責任です。しかし、通常はすべての関係者が何らかの責任を担うことになります。

セキュリティの強化は、さまざまな方法で対処できます。クラウドプロバイダはそれなりのセキュリティを提供しますが、さらなる対策でそれを補完することも必要です。社内の保護を強化するには、セキュリティソリューション企業に依頼する方法もあります。データ異常が正しく検出されるようにデータの精度を確保して、誤検出などの情報がサーバに表示されるのをなくすことも重要です。クラウドの情報を統合してそれぞれを結び付けます。またセキュリティへの取り組みを継続、アップグレードし、保護の強度を分析し、必要に応じて変更を加えることも必要です。

統合的な環境をさらにレベルアップする機会を見逃さないようにします。1日の終わりに、利用中のすべてのクラウドに目が届く統合的な表示を備えた集中コンソールから作業できれば、エンドツーエンドの保護が可能になりセキュリティがさらに充実します。これらの異なるクラウド環境をまとめるには、サードパーティの優れたセキュリティツールが必要になります。「安物買いの銭失い」にならないためには、最も安価なオプションという理由だけでソリューションを選択しないことが無難でしょう。安物買いをすれば、結局は期待を裏切られる羽目にも陥ります。

幅広い開発オプション

データストレージを安全に保つために極めて効果的な新しい方法があります。以下にいくつかの例をご紹介します。

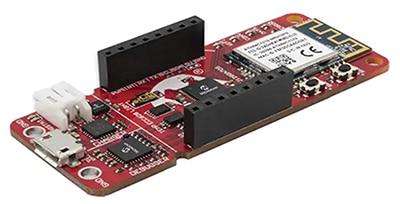

MicrochipのPIC-IoT WG開発ボードは、16ビットPICアプリケーションをGoogle Cloudに接続します。このボード(図1)は、PICマイクロコントローラ(MCU)、セキュアエレメントIC、認定済みのWi-Fiネットワークコントローラを備えています。このソリューションにより、大規模なソフトウェアフレームワークおよびリアルタイムオペレーティングシステム(RTOS)に固有のセキュリティの脆弱性を除去できます。

図1:MicrochipのPIC-IoT WG開発ボードにより、設計者は次世代のIoT製品にクラウドコネクティビティを安全に追加できます。(画像提供:Microchip Technology)

図1:MicrochipのPIC-IoT WG開発ボードにより、設計者は次世代のIoT製品にクラウドコネクティビティを安全に追加できます。(画像提供:Microchip Technology)

このPIC-IoT WGボードは、オンラインポータルを経由して接続します。その接続方法の簡単な説明については、www.PIC-IoT.comで参照できます。この開発ボードにより、設計者はオンラインポータルを使用して次世代製品にクラウドのコネクティビティを追加できます。このポータルでは、開発者はMicrochipのポピュラーなMPLAB Code Configurator(MCC)を使用して各自のアプリケーションを開発、デバッグ、カスタマイズできます。またこのボードでは、eXtreme Low-Power(XLP)PIC MCUと、コアに依存しない統合された周辺機器およびセキュアエレメントとの接続が可能になり、ハードウェアのルートオブトラストを保護できます。このPIC-IoT WG開発ボードは、MPLAB X統合開発環境(IDE)およびMCCラピッド試作ツールによりサポートされます。

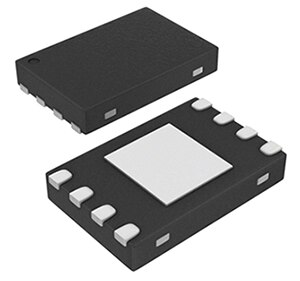

このエッジツークラウド環境では、セキュア認証の提供が欠かせません。MicrochipのATECC608A CryptoAuthenticationデバイスでは、ハードウェアベースのルートオブトラストとGoogle Cloud PlatformまたはAWS IoTのGoogle Cloud IoT Coreの組み合わせにより、このような必須のセキュア認証が可能になります(図2)。このセキュリティは、最大16個のキーに対応するセキュアなハードウェアベースのキーストレージを備えた暗号化コプロセッサによって実現されます。CryptoAuthoLibライブラリを使用すると、任意のMCUを選択できます。

図2:MicrochipのATECC608Aセキュリティ暗号化デバイスは、Google CloudおよびAWS IoTプラットフォームのセキュアな認証を提供します。(画像提供:Microchip Technology)

図2:MicrochipのATECC608Aセキュリティ暗号化デバイスは、Google CloudおよびAWS IoTプラットフォームのセキュアな認証を提供します。(画像提供:Microchip Technology)

デバイス証明書は、Microchipのセキュアな生産施設でハードウェアセキュアモジュール(HSM)ネットワークを使用してATECC608Aにプロビジョニングされます。このセキュアエレメントは、デバイス証明書と乱数発生器(RNG)を使用して生産施設でデバイス内に秘密キーを生成し、秘密キーがユーザー、生産プロセス、またはソフトウェアからは決して見られないようにします。

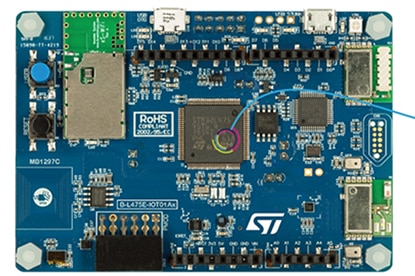

STMicroelectronicsの高度なコネクティビティを備えたSTM32L4 IoTディスカバリキットにより、IoTデバイスを構築する開発者は各自のシステムをクラウドサービスプロバイダに迅速に接続できるようになります。設計者は、STのX-CUBE-AWS拡張ソフトウェアを活用して、Amazon Web Services(AWS)IoTプラットフォームに迅速に接続し、クラウドでの各種ツールおよびサービス(デバイスの監視や制御、データ解析、機械学習など)にアクセスできます。

図3:STMicroelectronicsのSTM32L4 IoTディスカバリキットは、開発者にとって各自のシステムをクラウドサービスに接続しやすいツールです。(画像提供:STMicroelectronics)

図3:STMicroelectronicsのSTM32L4 IoTディスカバリキットは、開発者にとって各自のシステムをクラウドサービスに接続しやすいツールです。(画像提供:STMicroelectronics)

リスクが存在する場所とは

Ciscoのサイバーセキュリティレポートによると、組織の31%がサイバー攻撃に遭遇したことがあり、IBMの推定ではセキュリティリスクの37%がアプリケーションレイヤにあります。クラウドサービスプロバイダを使用する場合、同じアプリケーションユーザーインターフェースを使用する多くのユーザーの中に含まれることになり、認証から暗号化まで十分なセキュリティを伴う場合と伴わない場合があります。忘れてならないのは、データは単に読み取られるだけではなく、改ざんまたは削除される可能性もあることです。ご自分のプロバイダから提供されるセキュリティが厳格であることを確認するのも重要です。認証と暗号化の使用、クラウドプロバイダが提供するセキュリティの中身と、現時点までの有効性を正確に把握することが欠かせません。

まとめ

組織のパブリッククラウド環境全体を可視化して脅威検出に貢献するベンダ、RedLockによると、驚くことにデータベースの49%は暗号化されておらず、組織の平均51%は少なくとも1つのクラウドストレージサービスを公開しています。またGartnerは、2022年までに、クラウドセキュリティ障害の少なくとも95%が顧客側の原因によって発生するという予測を発表しています。さらにForresterは、セキュリティ侵害の80%が権限資格情報に絡むものと主張しています。明らかに、責任の所在はさまざまな立場の関係者に及び、その中心と言えるのがクラウドサービスプロバイダ、そしてクラウドサービスのユーザーです。

データは必ず暗号化し、多要素認証を実装する必要があることは、言うまでもありません。しかしデータの安全な保護には、アクセス制限、既存のセキュリティ対策のテスト、組織の全階層に対するセキュリティトレーニングの実施なども不可欠な要素になります。クラウドセキュリティソリューションを選ぶ際には、犯罪的な振る舞いの機会を最小化する堅牢なソリューションを採用し、クラウドサービスプロバイダのサービス内容を補完する社内の業務実践とポリシーにも同様に注力する必要があります。さらに、セキュリティ対策は急速に発展する傾向もあり、これらの取り組みの継続的な再検討も重要です。

あらゆるデータストレージ環境と同様に、クラウドにはその固有のリスクがありますが、それらのリスクを緩和する方法も存在します。コスト節約の面で有利な低価格パブリッククラウドから、リスクを考慮したデータ分離によるハイブリッドクラウドまで、企業は保護対象となるデータなどの重要性に適したセキュリティ対策を選び、高度なセキュリティを実現できるテクノロジを実装する必要があります。

免責条項:このウェブサイト上で、さまざまな著者および/またはフォーラム参加者によって表明された意見、信念や視点は、DigiKeyの意見、信念および視点またはDigiKeyの公式な方針を必ずしも反映するものではありません。